(продолжение, начало здесь)

(продолжение, начало здесь)

На случай обстоятельств, вынудивших вас скомпрометировать свой пароль, TrueCrypt обеспечивает надёжность двумя способами:

1. Скрытые тома.

2. Невозможность идентификации тома TrueCrypt. До того, как он будет расшифрован, том TrueCrypt выглядит как содержащий случайные данные, и не содержит никакого рода сигнатур. По этой причине нет возможности определить, является ли файл, раздел, или устройство томом TrueCrypt, или что они зашифрованы. Однако учтите, что при шифровании системы первый цилиндр привода содержит незашифрованный загрузчик TrueCrypt, что позволяет легко его опознать.

Контейнеры TrueCrypt (файловые тома) могут иметь любое расширение файла по вашему желанию (.raw, .iso, .img, .dat, .rnd, .tc) или могут вообще его не иметь. Для TrueCrypt это не имеет никакого значения. Если вам нужна повышенная надёжность, не используйте расширение .tc – оно официально ассоциируется с TrueCrypt.

Когда раздел жёсткого диска форматируется как том TrueCrypt, таблица разделов (включая тип раздела) никак не изменяется (никаких сигнатур или идентификаторов TrueCrypt в таблицу разделов не записывает).

Всякий раз, когда TrueCrypt обращается к файловому тому (для отключения, подключения, изменения пароля, создания скрытого тома, и т.п.) или ключевому файлу, он сохраняет атрибуты времени (дату и время, когда к контейнеру/ключевому файлу последний раз обращались или их изменяли), если это поведение не отключено в настройках.

Не забывайте, что в случае использования утилиты Windows “Свойства файла” для просмотра даты контейнера или ключевого файла (контекстное меню, “Свойства”) дата и время последнего обращения к файлу будут изменяться. В случае использования режима эскизов (thumbnails) файлов в окне выбора файла Windows также может изменять дату и время последнего обращения к файлу.

Скрытый том

Может случиться так, что вам придётся раскрыть кому-либо пароль вашего зашифрованного тома (вымогательство, расследование, и другие причины). Использование так называемого “скрытого” (невидимого) тома позволяет решить такие ситуации без предоставления пароля от вашего тома.

Стандартный том TrueCrypt до и после создания на нём скрытого тома.

Принцип состоит в том, что том TrueCrypt создаётся внутри другого тома TrueCrypt, на его свободном месте. Даже тогда, когда внешний том подключен, нет возможности определить, существует ли скрытый том или нет, так как свободное пространство любого тома TrueCrypt всегда заполняется случайными данными (если не включены опции Быстрый формат и Динамически выключены) и никакая часть (отключенного) скрытого тома не отличается от этих случайных данных. При этом TrueCrypt никак не модифицирует файловую систему внешнего тома (информацию о свободном месте и проч.).

Пароль для скрытого тома должен отличаться от пароля внешнего тома. На внешний том до создания на нём скрытого тома вам надо скопировать какие-нибудь выглядящие важными файлы, которые вам на самом деле не надо скрывать. Эти файлы будут доступны тому, кто вынудит вас выдать пароль. Вы можете выдать пароль только от внешнего тома, не от скрытого. А вот действительно важные файлы вам надо поместить на скрытый том.

Скрытый том может быть подключен точно также, как стандартный том TrueCrypt: кликните “Файл…” или “Устройство…” для выбора внешнего тома (том не должен быть уже подключен). Затем кликните “Смонтировать” и введите пароль скрытого тома. Какой том будет подключен, определяется введённым паролем. То есть, если вы ввели пароль внешнего тома, то подключится он, а если скрытого – то скрытый.

Сначала TrueCrypt пытается дешифровать введённым паролем заголовок стандартного тома. Если это не получается, TrueCrypt загружает в память сектор стандартного тома, в котором хранится информация о скрытом томе (третий сектор от конца тома), и пытается дешифровать введённым паролем уже его. Заголовок скрытого тома никак не может быть идентифицирован, так как похож на состящий из случайных данных. Если заголовок будет успешно дешифрован (если хотите знать, как TrueCrypt это определяет, то смотрите Схему шифрования), информация о размере и нахождении скрытого тома извлекается из расшифрованного заголовка (который всё это время остаётся только в оперативной памяти), и скрытый том подключается (монтируется).

Скрытый том может быть создан в любом типа тома TrueCrypt – в файловом томе, или же на разделе/устройстве (потребуются права администратора). Для создания скрытого тома кликните на “Создать том” в главном окне програмы и выберите (“Создать скрытый том”?). Мастер обеспечит помощью и всей необходимой для успешного создания скрытого тома информацией.

При создании скрытого тома у неопытного пользователя могут возникнуть трудности при выборе размера скрытого тома так, чтобы он не перезаписал данные внешнего тома. Для такого случая Мастер создания томов TrueCrypt автоматически сканирует карту кластеров внешнего тома до создания скрытого, и определяет максимально возможный объём (только в windows-версии TrueCrypt).

При любых проблемах с созданием скрытого тома обращайтесь к Решению проблем.

Примечание 1: О том, каким образом заполняется свободное место тома случайными данными, вы можете узнать из главы Технические подробности, в секции Спецификация формата тома TrueCrypt.

Примечание 2: Автоматическое определение размера скрытого тома в windows-версии TrueCrypt производится следующим образом: Мастер сканирует карту кластеров для определения размера непрерывной области свободного пространства, если оно есть, которое заканчивается в конце внешнего тома. Это пространство подходит для скрытого тома, и размер этого пространства определяет максимально возможный размер скрытого тома.

Защита скрытого тома от повреждений

Если вы монтируете том TrueCrypt, в котором находится скрытый том, вы можете читать данные, сохранённые во внешнем томе, без каких-либо проблем. Но если вы или операционная система решите записать данные на этот том, возникает риск порчи данных скрытого тома путём перезаписывания поверх него. Для предотвращения такой порчи вы должны защитить скрытый том описываемым в этой секции способом.

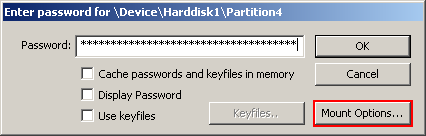

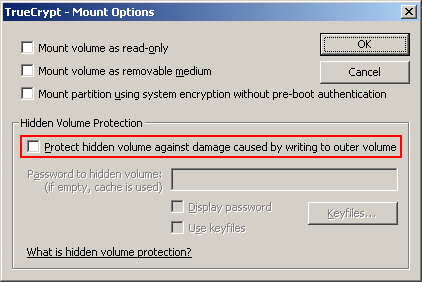

При подключении внешнего тома введите его пароль, но до того, как нажать OK, кликните “Опции монтирования”.

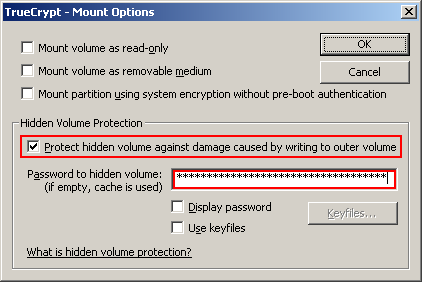

В диалоговом окне опций монтирования включите опцию “Защитить скрытый том от повреждений, вызываемых записью на внешний том”. В поле “Пароль скрытого тома” введите пароль скрытого тома 🙂 Кликните ОК в этом окне и в главном окне пароля.

Конечно же, оба пароля должны быть введены правильно, иначе внешний том не подключится. Когда защита скрытого тома включена, TrueCrypt НЕ подключает скрытый том – он всего лишь расшифровывает его заголовок в памяти и берёт из него информацию о его размере. После этого внешний том монтируется, но любая попытка записи данных в область скрытого тома будет прерываться, пока внешний том не будет отключен. Как только внешний том будет отключен, защита будет отменена. Во время следующего подключения внешнего тома нет возможности определить, использовалась ли ранее защита скрытого тома, поэтому при необходимости её надо включать каждый раз при подключении внешнего тома, с указанием правильных паролей внешнего и внутреннего томов или с применением ключевых файлов.

Конечно же, оба пароля должны быть введены правильно, иначе внешний том не подключится. Когда защита скрытого тома включена, TrueCrypt НЕ подключает скрытый том – он всего лишь расшифровывает его заголовок в памяти и берёт из него информацию о его размере. После этого внешний том монтируется, но любая попытка записи данных в область скрытого тома будет прерываться, пока внешний том не будет отключен. Как только внешний том будет отключен, защита будет отменена. Во время следующего подключения внешнего тома нет возможности определить, использовалась ли ранее защита скрытого тома, поэтому при необходимости её надо включать каждый раз при подключении внешнего тома, с указанием правильных паролей внешнего и внутреннего томов или с применением ключевых файлов.

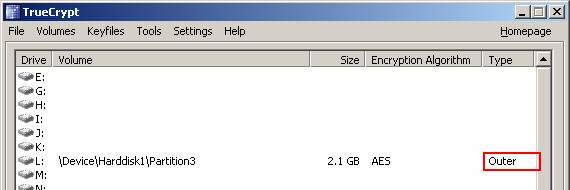

Когда операции записи в область скрытого тома запрещены, весь файловый том (внешний+скрытый) становится защищённым от записи до отключения тома (драйвер TrueCrypt будет выдавать системное сообщение об ошибке ‘invalid parameter’ при каждой попытке записи на внешний том). Это обеспечивает надёжность, так как иначе некоторые несоответствия в файловой системе могут выдать использование защиты скрытого тома. Во время включенной защиты скрытого тома TrueCrypt показывает предупреждение (при условии, что Фоновая задача TrueCrypt включена – смотри главу Фоновая задача TrueCrypt). Кроме того, тип подключенного внешнего тома, отображаемый в главном окне, меняется на ‘Внешний (!)’:

Более того, поле “Скрытый том защищён” в диалоговом окне свойств тома говорит: ‘Да (защищён от повреждений!)’.

Учтите, что когда скрытый том защищается, никакая информация об этом в том не записывается. Поэтому при отключении тома и подключении его заново свойства тома уже не будут показывать “защищён от повреждений”.

Есть несколько способов проверить, что скрытый том защищён от повреждений:

1. Окно с подтверждающим сообщением о защите скрытого тома показывается после подключения внешнего тома (если сообщения не было – скрытый том не защищён!).

2. В окне свойств тома поле “Скрытый том защищён” имеет значение “Да”.

3. Тип подключенного внешнего тома отмечен как “Внешний”:

Важно: Когда нежелательное лицо попросит вас подключить внешний том, вы, конечно, не обязаны делать этого с включением защиты скрытого тома. Учтите, что в то время, когда внешний том подключен с включенной защитой скрытого тома, нежелательное лицо может обнаружить, что во внешнем томе находится скрытый том (это можно будет обнаружить до тех пор, пока том не будет отключен).

Внимание: Учтите, что опция “Защитить скрытый том от повреждений, вызываемых записью на внешний том” в диалоговом окне опций монтирования автоматически отключается после попытки подключения тома, вне зависимости от её успешности (все скрытые тома, уже защищённые, конечно же таковыми останутся). Таким образом, включать эту опцию нужно каждый раз при подключении внешнего тома, если вы хотите защитить скрытый том:

Если вы хотите подключать внешний том с защитой скрытого тома, используя закэшированные пароли, поступайте следующим образом: удерживая Ctrl, кликните на “Монтировать” (или выберите “Монтировать с опциями” из меню “Тома”). После этого откроется диалоговое окно “Опции монтирования”. Включите опцию “Защитить скрытый том от повреждений, вызываемых записью на внешний том” и оставьте строку ввода пароля пустой. Нажмите ОК.

Если вы хотите подключить внешний том и вы знаете, что не будете записывать никаких данных на него, то более удобный способ защиты скрытого тома от повреждений это подключение внешнего тома в режиме только-для-чтения (смотрите секцию “Опции монтирования”).

(источник: http://tech.pp.ru )